Článek

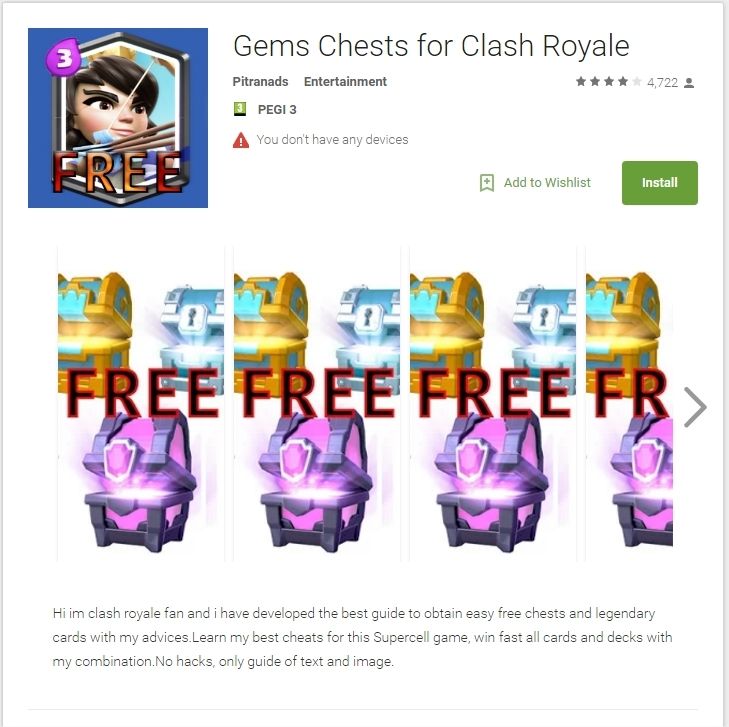

Výzkumníci odhalili škodlivý kód ve hře Gems Chest for Clash Royale, kterou bylo možné stahovat pro zařízení s operačním systémem Android v Google Play od letošního května. Od té doby si ji stáhly stovky tisíc lidí.

„CallJam přesměruje oběti na nebezpečné webové servery, které útočníkům generují podvodné příjmy. Aplikace zobrazuje na těchto webových stránkách podvodné reklamy namísto jejich zobrazení přímo na zařízení,“ varoval David Řeháček, bezpečnostní odborník ze společnosti Check Point.

Virus CallJam se maskoval za hru Gems Chest for Clash Royale

Podle něj si nicméně hned po stažení aplikace mohli zběhlejší uživatelé všimnout, že je něco v nepořádku. „Ještě než malware zneužije infikované zařízení k volání na prémiová čísla, požádá aplikace o udělení oprávnění. Bohužel jak jsme často viděli i u podobných předchozích útoků, většina uživatelů udělí oprávnění dobrovolně a často bez čtení nebo plného pochopení možných následků,“ doplnil Řeháček.

Přístroj pak vytáčí předem vytipovaná čísla, která útočníkům vytvářejí zisk. Peníze jim mimochodem vydělává i reklama, kterou dokáže CallJam také zobrazovat.

„Hra dosáhla relativně vysokého hodnocení, protože uživatelé byli požádáni o ohodnocení hry ještě před spuštěním škodlivých aktivit pod falešnou záminkou a slibem dalších herních bonusů. Je to další příklad, jak mohou útočníci získat pro svou aplikaci vysoké hodnocení a distribuovat ji na oficiálním obchodu s aplikacemi a ohrožovat zařízení a citlivá data,“ konstatoval bezpečnostní odborník.

Objevená hra Gems Chest for Clash Royale, která zákeřný virus obsahovala, byla určena pro operační systém Android. Není nicméně vyloučeno, že CallJam budou útočníci maskovat za úplně jinou aplikaci, případně že se s ním pokusí napálit také uživatele jiných mobilních platforem.

Uzamkne displej mobilu

Na operační systém Android před nedávnem cílila také falešná verze hry Pokémon Go. Šlo o tzv. lockscreen, který uzamkne displej telefonu a tím jej zcela zablokuje. I tohoto záškodníka se počítačovým pirátům podařilo propašovat do oficiálního obchodu Google Play.

„Pokemon GO Ultimate je první zaznamenanou falešnou aplikací v Google Play s funkčností lockscreen. Ve skutečnosti není příliš škodlivá, jejím cílem je skryté klikání na porno reklamy,“ uvedl Petr Šnajdr, bezpečnostní expert společnosti Eset.

Záměr útočníků je tedy zřejmý. Nesnaží se uživatele nějak poškodit nebo odcizit jeho data. Pouze se snaží prostřednictvím umělého navýšení kliků na bannery zvýšit příjmy daných webů z reklamy. Zamčený displej nejde žádným způsobem odemknout.

V mnoha případech je jediným řešením tzv. tvrdý restart zařízení, který se dělá jednoduše vyndáním baterie nebo kombinací určitých kláves. I po restartu ale zvládne nezvaný návštěvník klikat na porno stránky na pozadí a tím ukrajovat výkon smarpthonu.